OTセキュリティとは、産業用システムを運用・制御する技術(Operational Technology)向けのセキュリティです。DXやIIoT (Industrial Internet of Things) 化により、汎用システムを搭載したインターネット接続機能があるOTシステムが増加しており、サイバー攻撃の対象になるケースが増えています。OTシステムが不正に操作されると数億円規模の被害が出る場合もあるため、特に製造業やインフラ系産業ではOTセキュリティ対策が欠かせません。

この記事ではOTセキュリティとは何か、ITセキュリティとの違いや重要性、およびOTセキュリティ対策を行うステップや成功のポイントを解説します。

1.OTセキュリティとは

OTセキュリティとは、OTによる制御システム(OTシステム)を安全に稼働させ続けることを目的として講じるさまざまな対策を指す言葉です。

OTとはOperational Technologyの略で、産業用のシステムを運用・制御する技術のことです。製造業や電力・石油・ガスといった社会インフラを支える業界で使用されている制御システムを動かす、ICSと呼ばれる技術がOTに該当します。

ITとOTは似た語感の言葉ですが、似て非なるものです。ITは情報の処理や運用に関わる技術を指し、OTは制御システムを最適に運用・制御するための技術です。

1-1.OTセキュリティとITセキュリティの違い

ITとOTでは、優先すべき事柄が異なります。OTシステムは重要インフラや企業の利益に直接関わるもので、簡単に稼働を止められません。そのため、両者のセキュリティにもさまざまな違いがあります。以下は、主な違いをまとめた表です。

| ITセキュリティ | OTセキュリティ | |

|---|---|---|

| セキュリティの優先順位 | 情報が適切に管理され、漏洩を防げること | システムが継続して安全に稼働できること |

| セキュリティの対象 | 情報 | 設備・製品 サービスの連続稼働 |

| 技術のサポート期間 | 3~5年 | 10~20年 |

| 求められる可用性 | 再起動を許容できるケースが多い | 24時間365日稼働する必要があるケースが 多く、再起動が難しい |

| 運用管理する部署 | 情報システム部門 | 現場の技術部門 |

出典:情報処理推進機構「制御システム利用者のための脆弱性対応ガイド」

ITセキュリティの目的は、情報の漏洩や不正アクセス、マルウェア感染などを防ぎ、情報システムを安全に運用できるようにすることです。したがって、情報システム稼働中の脆弱性スキャンや定期的なパッチ適用、OSの更新が推奨されています。マルウェアや不正アクセスはインターネットが主な侵入経路となるため、システム的な障壁の構築が不可欠です。

一方、OTでは制御システムの継続的な稼働がもっとも重視されるため、システム稼働中のスキャンやパッチ適用、OSの運用が難しいことが多いです。

2.OTセキュリティの重要性が増している理由

近年はOT環境がサイバー攻撃の脅威にさらされる事例が増えており、OTセキュリティの重要性が増しています。重大なインシデントを招かないためにも、企業は本腰を入れてセキュリティ管理に取り組むことが不可欠です。

以下では、OTセキュリティの重要性が増している理由について説明します。

2-1.DXやIIoTにより制御システムがオープン化している

近年はDX化やIIoT化を進めるため、OTシステムを社内LANや外部ネットワークと接続するケースが増えています。また、効率性やコストを考え、汎用OSを採用するケースも少なくありません。

かつて、工場をはじめとしたOTシステムを利用する施設では、セキュリティ対策の必要性をあまり意識していない傾向がありました。

過去のOTシステムは独自のプロトコルで運用されており、インターネット接続を想定していないクローズドな構造でした。直接インターネットに接続しない機器は比較的ハッキングされづらい特徴があります。また、多くのOTシステムは独自のシステムで動作しており、WindowsやLinuxなどの汎用システムを搭載していなかった点も、サイバー攻撃の対象になりにくかった理由です。

外部との接続は、それだけ悪意ある第三者の侵入経路を増やすリスクにつながります。また、汎用OSは柔軟で使いやすいメリットがある一方、脆弱性が広く知られている点が大きなネックです。定期的にアップデートしなければ、サイバー攻撃を受けやすくなります。

ITシステムと同じように、OTシステムでも入念なセキュリティ対策を講じることが欠かせません。

2-2.サイバー攻撃により操業停止や重大事故が起こる恐れがある

工場やプラントなどにおけるOTネットワークがサイバー攻撃を受けると、管理や制御が難しくなります。生産ラインが止まる、稼働はしても不良品が続発して生産性が大きく低下するなど、多大な損害が発生する可能性が高いでしょう。

最悪の場合、工場設備の大きな事故により人的被害が発生したり、設備が損壊したりするなど、重大なセキュリティ事故を引き起こすケースもありえます。

実際、2010年にはイランの核施設がマルウェアに感染し、約8,400台の遠心分離機が停止する事態に陥りました。2016年にはウクライナで変電所が停止する事件が起きています。日本国内でも、2017年にランサムウェアが拡散し、自動車メーカーなどが生産ラインの停止に追い込まれました。

生産ラインの停止時間が1時間未満でも、規模によっては莫大な損害の原因になります。例として、ダイムラーの工場がマルウェア感染により約50分間停止した2005年の事例では、約17億円もの損害が発生しています。

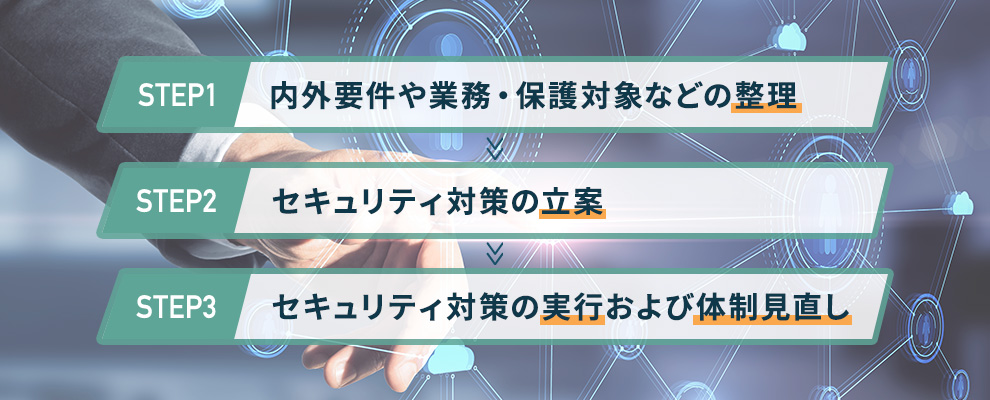

3.OTセキュリティ対策を行う3ステップ

OTシステムへのサイバー攻撃対策として、経済産業省では工場を対象としたガイドラインを策定し公開しています。

以下では、経済産業省のガイドラインより適宜抜粋し、OTセキュリティ対策を実施するプロセスをステップごとに解説します。

3-1.ステップ1:内外要件や業務・保護対象などの整理

自社の業務のOTセキュリティ体制が現状どうなっているのか、優先的にどの業務のOTセキュリティを強化すべきかを理解した上で、配分するリソースを決めてください。

まずは、以下のような点から内部要件と外部要件を洗い出して整理します。

【外部要件】

- 事業に関わる法規制

- 業界で定められたOTセキュリティガイドライン

- 市場、顧客からの要求事項

- 他社サービスを利用する要件 など

【内部要件】

- 自社のセキュリティポリシーや事業継続計画(BCP)

- 自社のOTシステムの状況

- OTシステムの運用・管理体制 など

その上で、OTシステムを使用する日常業務を一通り洗い出し、業務の重要度を「大・中・小」の3段階で設定しましょう。業務の重要度は、セキュリティ対策の優先度を判断する際に必要です。次に、重要度の高い業務で使用している制御システムの構成要素(ネットワークやプログラムなど)を洗い出します。洗い出した構成要素が主な保護対象です。

保護対象となる要素を整理したら、それぞれの重要度を策定します。また、制御ゾーン・生産管理ゾーン・自動搬送ゾーンなど、同レベルのセキュリティ対策が必要な領域をゾーンで分けましょう。ゾーン分けすることで、OTシステムの概要が俯瞰できるようになります。

3-2.ステップ2:セキュリティ対策の立案

ステップ1で収集し整理した情報をもとに、費用対効果も考慮しながら具体的なセキュリティ対策を策定します。

まずは、保護対象ごとにサイバー攻撃を受ける可能性の高さや、発生しうる被害の大きさを踏まえてセキュリティの要求レベルを決めましょう。端末が多く接続しており攻撃を受けやすいOTシステム、攻撃を受けた場合事業への悪影響が大きいOTシステムの場合は要求レベルが高くなります。反対に、インターネットに接続しておらず、かつ停止しても被害が小さいOTシステムの場合は低い要求レベルで問題ありません。

次に、要求レベルに応じた具体的なセキュリティ対策方針を決めましょう。例えば、低い要求レベルであれば単にOTシステムのある区域への入退室管理をするだけで問題ないケースもあります。対して、高い要求レベルの場合、物理的なセキュリティを高めるだけでなく、機器の動作ログの可視化、脅威の検出、リスクおよび脆弱性管理、ネットワークの監視や分析などの措置が必要です。

3-3.ステップ3:セキュリティ対策の実行および体制見直し

ステップ2で具体的なセキュリティ対策が立案できたら、重要度の高い順に実行に移しましょう。ただし、セキュリティ対策を実行した後も、内外要件や企業を取り巻く環境は変化するため、計画や運用状況を継続的に見直すことが必要です。

必要に応じてPDCAサイクルを回し、対策状況を分析して課題があれば改善し、セキュリティ強化に務めましょう。

4.OTセキュリティ対策に成功するポイント

企業の情報システム部門が管理するケースが多いITセキュリティとは異なり、多くの場合、OTセキュリティの運用者は製造現場などの技術部門です。現場で生産活動を進める一方で、稼働を止めることなくセキュリティ対策を実施しなければなりません。

現場のOTセキュリティ担当者に過度の負担がかからないよう、組織として「人的リソースを強化する」「有事を前提とした体制を整える」といった対策を講じる必要があります。

また、OTシステムでは、USBメモリや保守用の端末といった周辺機器から侵入されて被害に遭うケースが多く報告されています。周辺機器から侵入されると、従来のセキュリティソフトでは対応できません。

そのため、異常を検知するツールを導入したり常時監視を行ったりし、問題が起これば即座に被害端末がネットワークから分離される環境を構築することも必要です。

まとめ

OTセキュリティ対策をする際には、まず自社の内外案件について把握し、OTシステムを使用する日常業務を一通り洗い出した上で重要度別に分類しましょう。続いてサイバー攻撃を受けた際の被害の大きさや、サイバー攻撃の受けやすさの観点から求められるセキュリティレベルを決定してください。そして、セキュリティの要求レベルに応じた施策を決定し、以降は計画や運用状況を継続的に見直し、対処を続けるのがおすすめです。

また、OTシステムへのサイバー攻撃はUSBメモリや保守用の端末といった周辺機器の脆弱性を利用して行われるケースが多くあります。機器を常時監視し、異常な動作があった場合は即座に被害端末をネットワークから分離する「ゼロトラスト」をベースとしたセキュリティを構築するとよいでしょう。

SYSCOM GLOBAL SOLUTIONSは、OTおよびIoTセキュリティのリーディングカンパニーであるNozomi Networksと戦略的パートナーシップを締結し、産業制御システム(ICS)に対する最先端セキュリティソリューションのマネージドサービスを提供しています。Nozomi Networksは、製造、製薬、 石油、ガス、鉱業、公共事業などの広い業種に対しOT/IoTネットワークにおけるアセットの可視化、脅威の検出、リスクおよび脆弱性管理、ネットワークの監視、AIを活用した高度な分析などを提供しています。

OT/IoTセキュリティ専門企業Nozomi Networksと戦略的パートナーシップ締結

また、SYSCOMでは、重要インフラ・製造業に特化したOTセキュリティアセスメントも提供しています。

Dynamics365とは?特徴や強み・導入時の注意点を解説

Dynamics365とは?特徴や強み・導入時の注意点を解説 エンドポイントセキュリティとは|重要性や企業ができる対策について

エンドポイントセキュリティとは|重要性や企業ができる対策について DXとは?日本企業におけるDX推進の課題から導入の流れ・活用方法まで

DXとは?日本企業におけるDX推進の課題から導入の流れ・活用方法まで ERPとは何か分かりやすく解説|導入の流れやメリットも紹介

ERPとは何か分かりやすく解説|導入の流れやメリットも紹介 ペーパーレス化はDX推進の第1歩!メリットや進めるポイントを解説

ペーパーレス化はDX推進の第1歩!メリットや進めるポイントを解説 OTセキュリティとは?ITセキュリティとの違いや重要性を解説

OTセキュリティとは?ITセキュリティとの違いや重要性を解説 データドリブンとは|3Kとの違いや実施の手順・ポイントも

データドリブンとは|3Kとの違いや実施の手順・ポイントも DX人材とは?7つの職種の役割|DX人材不足を補う市民開発者

DX人材とは?7つの職種の役割|DX人材不足を補う市民開発者 PMOとは?種類ごとの役割や求められる資格・スキルも

PMOとは?種類ごとの役割や求められる資格・スキルも